情報セキュリティ白書 ダントツ人気コンテンツの「国内のセキュリティインシデント」 その8 標的型攻撃 ① ~ 過去事例の分析による攻撃遂行までの5段階 ~

標的型攻撃とは、ある特定の組織・企業や業界等を狙って行われるサイバー攻撃の一種です。不特定多数の相手に無差別に送り付けるウイルスメールやフィッシングメールとは異なり、特定の組織・企業や業界が持つ機密情報の窃取やシステム・設備の破壊・停止といった、明確な目的をもって行われる攻撃です。

日本国内の組織を対象とした標的型攻撃は、2011 年に複数の重工業メーカー等が標的となった事例以降、継続的に発生しています。2019 年においても、防衛関連企業4 社の被害事例が公表されており、今後も日本の組織が標的とされる状況は続くと予想されます。よって、常に対策を講じておくことが必要です。

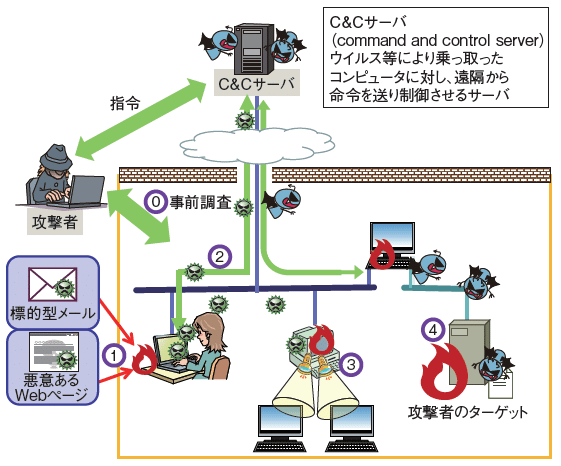

また、標的型攻撃は長期間継続して行われることが多く、攻撃者が標的とする組織の内部に数年間潜入して活動していたと考えられる事例も日本国内で確認 されています。その標的型攻撃の流れをIPA では過去の事例等から、5段階に分類しています(図1)

図1:標的型攻撃遂行までの5段階の流れ(白書P14)

それぞれの段階で行われることは次の通りです。

⓪ 事前調査段階:ターゲットとなる組織を攻撃するための情報収集

公開情報だけでなく、標的とする組織と他の組織とのメールのやり取りを盗聴し、攻撃に必要な情報を収集。

① 初期潜入段階:標的型攻撃メールやウェブサイト閲覧によるウイルス感染

事前調査で獲得した情報を使い、標的組織の端末にウイルス感染を試みます。その際、多くの場合は標的組織の従業員にウイルスメール(標的型攻撃メール)を送り付けます。

➁ 攻撃基盤構築段階:侵入したパソコン内でのバックドア作成と外部のC&Cサーバーとの通信による新たなウイルスのダウンロード

侵入した標的組織内で、遠隔操作ウイルスの感染を試みます。この場合、長期の継続した攻撃を可能にするため、複数の遠隔操作ウイルスに感染させることもあります。遠隔操作ウイルスに感染させることで、標的組織内のパソコンを遠隔操作できるようになります。

③ システム調査段階:情報の存在箇所の特定や情報取得と取得情報を基にした新たな攻撃

遠隔操作ウイルスを使い、標的組織内の調査や管理者権限の奪取、情報の探索を可能にするウイルスやツールを送り込みます。

④ 攻撃最終目的の遂行段階:機密情報の窃取や破壊工作などの目的の遂行

機密情報 の窃取や、発電所の停止による生活インフラの破壊など、攻撃者の目的を果たすための攻撃が行われます。

段階①の初期潜入に多用される、標的型攻撃メールは標的とする組織や業界固有の用語や言い回しを件名や本文に用いるなど、非常に巧妙で、本物のビジネスメールに偽装して送信されるのが特徴です。そのため、目視のみで不審であると見抜くのは難しく、標的型攻撃メールの開封を完璧に防ぐことは困難です。しかし、標的型攻撃メールに関する教育・訓練により、攻撃手口を知っておくことで、開封してしまう確率を下げることはできます。標的型攻撃メールに使われる偽装や悪用の手口には次の様なものがあります。

1)送信元アドレスの偽装

2)アイコンの偽装

3)RLO(横書きの文字の左右の並びを逆にする)などによるファイル拡張子の偽装

4)Windowsのショートカットファイルの悪用

5)Microsoft Officeの脆弱性の悪用

6)マクロ(※1)機能の悪用

7)OLE(※2)機能の悪用

※1: Microsoft Office 製品で実行できる複数の操作をまとめて、自動的に実行する機能

※2: Windows環境における複数のソフトウェアが連携、データを共有するための技術

ここまで、標的型攻撃における標的に潜入する手口、手順について説明しました。その高度さ、巧妙さには、完全防御が難しいのも頷けます。次回は、白書に記載されている国内の攻撃事例2件を見ていきます。

「情報セキュリティ白書2020」は以下のURLからご覧になれます。

https://www.ipa.go.jp/publish/wp-security/sec-2020.html

この記事が気に入ったらサポートをしてみませんか?