社内で標的型攻撃メール訓練を実施した感想

弊社では、定期的に標的型攻撃メールの訓練を行っています。

実際の行い方としてはとてもシンプルで「システムから標的型攻撃っぽいメールを送ってどのような動作がされたかを見る」だけです。

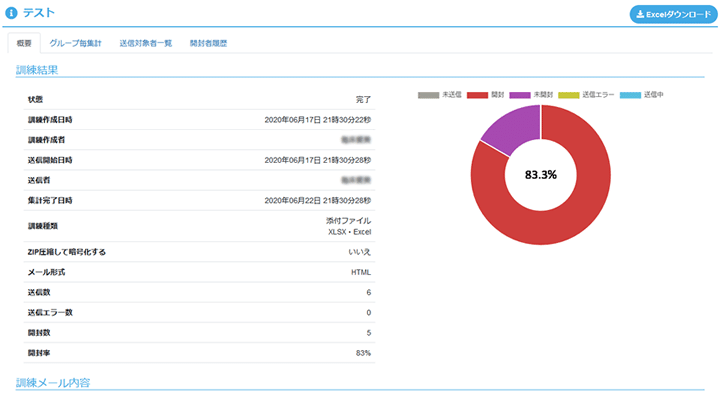

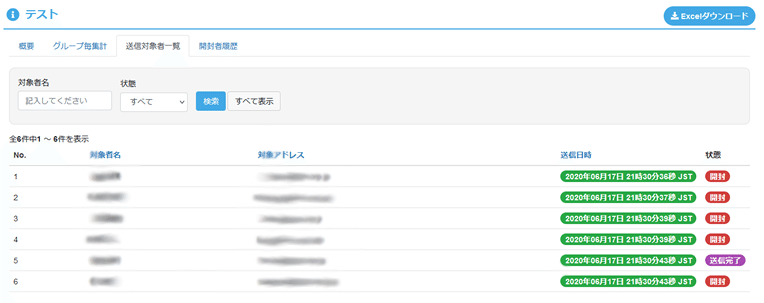

送付された後は、各送付先ごとにどのような動作(開封・未開封・リンクを開いた等)を行ったかの確認と、集計されたデータを確認するということを行っています。

そして、メール内のリンクや添付ファイルを開いた人に対して、注意喚起を行います。正直なところ、実施前は「まぁだれも引っかからないだろう…」と思っていました…。

・実際に行った結果

情報セキュリティの会社ということもあり、引っかかるメンバーはいないだろうと思っておりましたが、いざ実施してみると、入社して日の浅い新入社員や、他業界から転職されてきた方は一定数引っかかってしまうことがありました。

一方で、普段からセキュリティに関してのルールを策定・周知しているので、引っかかってしまった者からも、しっかりと相談や報告が上がり「ルールの周知が行き届いており、それを各自が実行することができる状態」になっていることに安心感もありました。

一度引っかかってしまった者も、一度引っかかることにより標的型攻撃メールへのアンテナというか、警戒心みたいなものが芽生えるようで、2回目以降は無警戒に開くことは少なく、メール開く前に「これ、ちょっと怪しくないですか?」という報告があがることもあります。

引っかかった人への再発防止はもちろん、引っかかってない人にも、標的型攻撃メールへの意識を定期的にもってもらえることで、社内の標的型攻撃メールへの意識と対応のレベルは向上したのではないかと思います。

なぜか担当者側の「引っかけたい」気持ちが強くなりすぎて、かなり精巧なメールを作ってしまって多数の従業員が引っかかってしまったりと、改善点は様々ありますが、メールの内容や送信頻度を都度見直し、今後も継続して実施していくつもりです。

こういった対策は従業員の方へ負担がかかることもあり、理解が得られにくいですが標的型攻撃メールに関して言えば、従業員の方の協力が不要というわけではありませんが、そこまで負担も大きくありませんので理解も得られやすいと思います。

ぜひ一度、皆さんも実施してみてはいかがでしょうか!

この記事が気に入ったらサポートをしてみませんか?