信じないものが救われる新たなセキュリティモデル

コロナ禍の中、多数の企業は、テレワークを余儀なくされ、働き方改革が一気に推し進められたというのが実感ではないでしょうか。各企業は、オンライン会議に始まりチャット、ファイル共有などITを駆使し、オフィスに出社せずして業務が遂行できることを図らずも証明しました。また、この新たなワークスタイルの可能性に注目し、アフターコロナを見据え、企業システムの見直しを計画する先進的な企業も現れています。

その一方で、オンライン会議システムの脆弱性の露呈や、人々の不安を利用したマルウェアの拡散などセキュリティ面でもニュースを賑わせました。

本コラムでは、新しく提唱されているセキュリティモデルであるゼロトラストについて解説し、ゼロトラストが新たなワークスタイルと親和性が高いことを明らかにします。

1.ペリメタモデルからゼロトラストモデルへ

今では、企業活動にとって、ITは切り離すことのできない必須アイテムとなっています。クラウドサービス、リモートアクセス/モバイル環境、他企業とのネットワーク接続などITがより一層複雑性を増すとともに、企業活動に深く関わるようになってきています。

また、クラウドサービスの利用により、どこにどういった情報が保存されているか、情報の暗号化は適切かなど、IT部門だけでは把握が困難になりつつあります。

一方で、最近のサイバー攻撃の傾向を分析すると、攻撃者は企業システムの脆弱な箇所から企業内に侵入し、いくつかの機器やネットワークを経由し、目的とする情報の奪取または攻撃を行うパターンが急増しています。

従来、外部攻撃から企業システムを防御することに重点を置く境界防御(ペリメタモデル)のセキュリティ対策に重点が置かれていました。多層防御により様々なセキュリティ対策を行っているにも関わらず、侵入されないことが大前提のため、セキュリティ対策不十分となり、サイバー攻撃の被害に遭遇しているというのが実情です。

最近、ペリメタモデルとは異なったゼロトラストモデルが新たなセキュリティとしてもてはやされています。企業内外を問わずいかなる通信も信じないというゼロトラストモデルの概念は、2010年に米国の調査会社Forrester Research社により初めて提唱されました。さらに、2020年2月にNISTからSP 800-207(2nd Draft)として文書が発行されています。ゼロトラストモデルの考え方として、①ネットワーク内外には常に脅威が存在し、②ネットワーク境界をセキュリティ境界と位置付けず、③すべてのユーザー、デバイスを都度認証する、といったあらゆるモノ・コトを信頼しない性悪説をベースにしています。すなわち、すべてを信頼できないものとした上で、リクエスト毎に動的にアクセス可否の判定を実施することを基本としたセキュリティモデルと言えます。

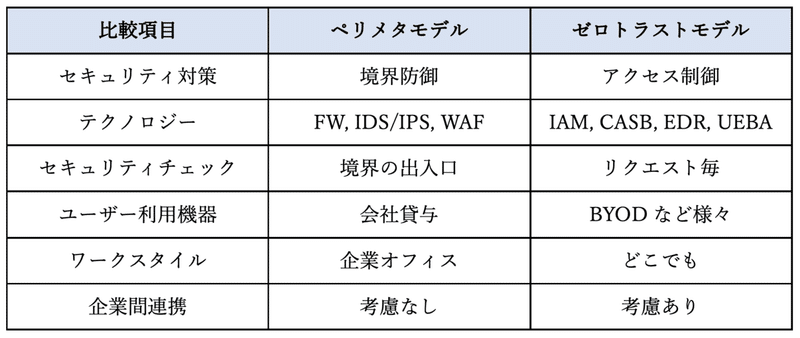

表.ペリメタモデルとゼロトラストモデル

2.ゼロトラストモデル実現にあたって

ゼロトラストモデルは、すべてのユーザー、デバイスを都度確認し、それぞれの状況に応じて適切な権限を付与するという動的な対応を要求する考え方です。このゼロトラストモデルを実現するためには、次の3つが非常に重要となります。

① 正当性を保証するためのID管理・認証

ゼロトラストモデルでは、ユーザーやデバイスが正当であることを前提として、ポリシーの適用やアクセス権限の設定を行います。すなわち、ユーザーやデバイスがなりすましでない、偽装されていないことを従来以上に厳密に管理することが求められます。

ID管理・認証の仕組みとして、多要素認証、バイオメトリクス認証、FaceIDなど様々な認証方式が提唱されています。パスワードの定期変更は不要という従来とは大きく異なるルールが現在の主流となっているように、ID管理・認証の技術は日々進化しています。ゼロトラストモデルの普及につれて、今後より一層厳格なID管理・認証に向けて再考を迫られるかも知れません。

② Need to Knowの原則に基づくアクセス管理

Need to Knowの原則とは、「情報は知る必要がある者に対してのみ与え、知る必要のない者には与えない」という原則で、アクセス管理においては、厳密な最小権限の付与が要求されます。

ゼロトラストモデルの大きな特徴として、「誰が」「どこから」「どのデバイスで」「どのアプリに」アクセスしようとしているかを判断し、動的なポリシー設定を行うことが求められます。例えば、同じユーザーが同じデバイスを使って、企業内システムにアクセスする場合、社内からのアクセスは通常の認証で許可し、社外からのアクセスは通常の認証以外にSMSによるパスコードなどの追加認証が必要なケースがあります。

このようなID管理・認証、アクセス管理のソリューションとして、IAM(Identity and Access Management)、CASB(Cloud Access Security Broker)等が最近注目されています。

③ 不審な挙動を検知するログ監視

従来は、幅広いログを分析対象に脅威を可視化する、様々なセキュリティデバイスのログを組み合わせて分析する、といった脅威全般を事後追跡することがログ監視の中心でした。しかしながら、ゼロトラストモデルでは、ユーザーやデバイスの不振な行動を検出し、状況確認をリアルタイムに行う振舞い分析が求められています。

最近では、UEBA(User and Entity Behavior Analytics)の機械学習機能に基づき、リスクの高い不審な挙動を自動判定するソリューションも利用され始めています。

ゼロトラストモデルが初めて提唱されてから10年経過し、最近ようやく認知されるようになってきました。その理由として、状況に応じた柔軟かつ動的なアクセス権限の設定、大量のログから不審な挙動を検知する、といった高度な分析処理を実現できるAI技術の発展が貢献していると考えられます。

3.ゼロトラスト時代のワークスタイル

従来は、ビル入館時のセキュアゲート、ICカードによる入退館チェックなどにより、不審者が入り込めない物理的にセキュアなオフィスにて、ITを利用することが最も安全と考えられていました。また、企業システムも自社内あるいは自社データセンターに設置し、自分たちの統制環境に置くことが大前提でした。

しかしながら、新型コロナウイルスの発生と同時に、今までの常識であったオフィス中心のワークスタイルが一気にくつがえり、テレワーク前提のワークスタイルに置き換わりました。クローズドかつセキュアなオフィスに出向くことなく、場所を問わない働き方をセキュアに提供できることが既存のIT環境により実現できました。

同一人物であっても業務場所によりアクセスできる情報を制限し、クラウド上にまで保管場所が拡大した情報へのアクセス制御を適切に実施できるゼロトラストモデルは、これからのワークスタイルと非常に親和性が高いと考えられます。クラウドサービスの利用拡大により、企業内外で保管される情報に対して、適切な統制環境を実現するために、ゼロトラストモデルは非常に有効な施策となります。

テレワークの実践により、通勤時間の削減によるプライベート時間の有効活用だけでなく、オンライン会議による遠隔地への営業活動など新たなビジネスチャンスも得られました。さらに発展させ、働く場所・時間の多様化、他社とのコラボレーション、ワークスタイルのグローバル化などゼロトラストモデルをベースに新たなワークスタイルが描けることを期待します。

4.ゼロトラストの実現にむけて

ペリメタモデルからゼロトラストモデルへ単にセキュリティの考え方が変わるだけでなく、ワークスタイルの変革の可能性を秘めたコンセプトだと理解いただければ幸いです。勤務場所に縛られないワークスタイルとして、国内の地域活性化への貢献、グローバルなワークスタイルの実現など、さらなる拡大を期待いたします。

※弊社では、セキュリティ全般に関わる導入、推進に向けた各種コンサルティングサービスを提供しております。随時ご相談ください。

執筆者

桐生 健一

株式会社Dirbato(ディルバート)

コンサルティンググループ シニアマネージャー

インシデント発生時の初動対応支援、セキュリティ事故再発防止策検討支援、グローバルWebサイトのセキュリティ強化マネージメント、国立大学の産学連携本部の内部統制強化支援などに従事。主に金融を中心として製造/製薬/通信業界等のクライアントを経験。

趣味はナチュラル・ワイン。

この記事が気に入ったらサポートをしてみませんか?