第42話 再びセキュリティパッチについて〜CIS Controls 07

CISセキュリティ管理07章「継続的な脆弱性管理」で述べられていることは「セキュリティパッチを当て続けましょう」ということだ。

なぜこのセキュリティ管理が重要なのか?

セキュリティ管理者は、インフラ内の脆弱性を利用してアクセスしようとする攻撃者から常に挑戦を受けています。セキュリティ管理者は、ソフトウェアのアップデート、パッチ、セキュリティ勧告、脅威情報などの脅威情報をタイムリーに入手し、攻撃者よりも先にこれらの脆弱性を防ぐために、定期的にこれらの対策を適用する必要があります。脆弱性を理解し、管理するために、継続的な活動であり、時間、注意、およびリソースの集中さかなければなりません。

攻撃者も同じ情報にアクセスできるため、企業が修正するよりも早く脆弱性を利用できることがあります。脆弱性が発見されてからパッチが適用されるまでには時間的なギャップがありますが、セキュリティ管理者は、企業にとって最も影響の大きい脆弱性や、使い勝手の良さから最初に悪用されそうな脆弱性に優先順位をつけることができます。例えば、研究者やコミュニティが新しい脆弱性を報告した場合、ベンダーはパッチ、IOC(Indicator of compromise)、アップデートを開発して配布しなければなりません。セキュリティ管理者は、新しい脆弱性が企業に与えるリスクを評価し、パッチの回帰テストを行い、パッチをインストールする必要があります。

しかし「セキュリティパッチ」という対応は必ずしも完璧はありません。なぜなら攻撃者は、セキュリティ・コミュニティでは知られていない脆弱性を利用しているかもしれません。攻撃者は、「ゼロデイ」エクスプロイトと呼ばれる脆弱性に対するエクスプロイトを開発しているかもしれません。脆弱性がコミュニティで知られるようになると、上述のプロセスが始まります。したがって、システム管理者は、脆弱性が広く社会に知られたときに、すでにエクスプロイトが存在している可能性があることを念頭に置く必要があります。時には、脆弱性が一般に公開される前に、数週間、数ヶ月、または数年間、閉鎖されたコミュニティ(例えば、ベンダーがまだ修正プログラムを開発している)内で知られているかもしれません。システム管理者は、自分が修正できない脆弱性が常に存在する可能性があることを認識し、そのために他のセキュリティ対策を併用してリスクを緩和する必要があります。

インフラの脆弱性を評価せず、発見された欠陥に積極的に対処しない企業は、企業資産が侵害される可能性が高くなります。システム管理者は、企業全体の修復規模を拡大し、企業のビジネスやミッションに影響を与えないようにしながら、相反する優先順位のアクションを優先させるという特別な課題に直面しています。

CIS Controls 07 https://www.cisecurity.org/controls/v8/

重要な脅威情報を入手する

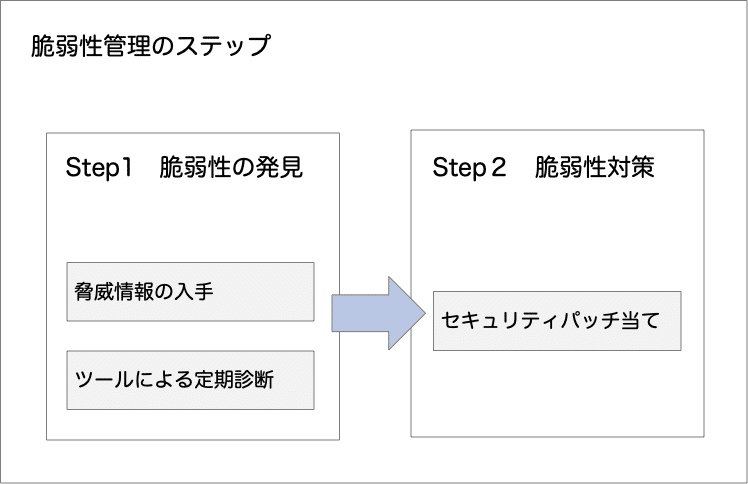

脆弱性の管理を維持するために次の2つのステップがある。

Step1 脆弱性の発見

Step2 脆弱性対策

脅威の最新情報入手については、我が国内ではIPAの「重要なセキュリティ情報」が有用である。

脆弱性の発見の手段については、上記の脅威情報の入手の他に、この第07章では、具体策として「定期的にシステムの脆弱性をチェックすること」ということが勧められている。

しかし問題はその部分ではない。問題は脆弱性を認識したとしてもセキュリティパッチを当てられるかどうかである。

セキュリティパッチは正しく当てられているか

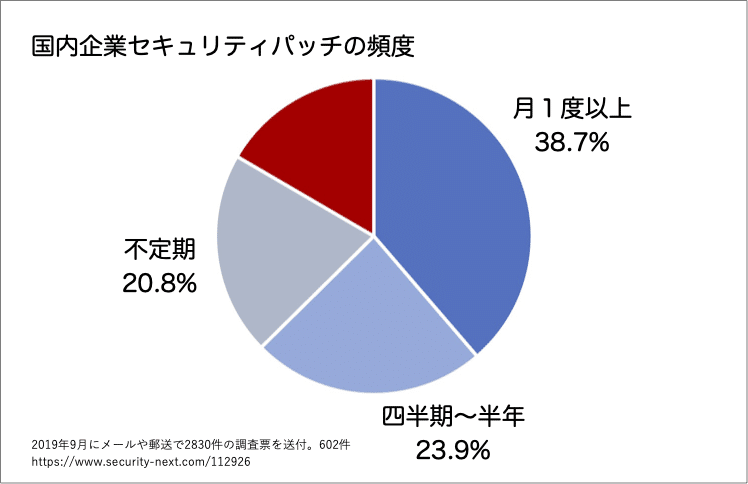

ここに日本企業のセキュリティパッチに関する調査結果がある。

一つは2019年9月に政府が行った調査である。

https://www.security-next.com/112926

これによると、不定期を含め8割の企業や組織がセキュリティパッチの適用を実施している。

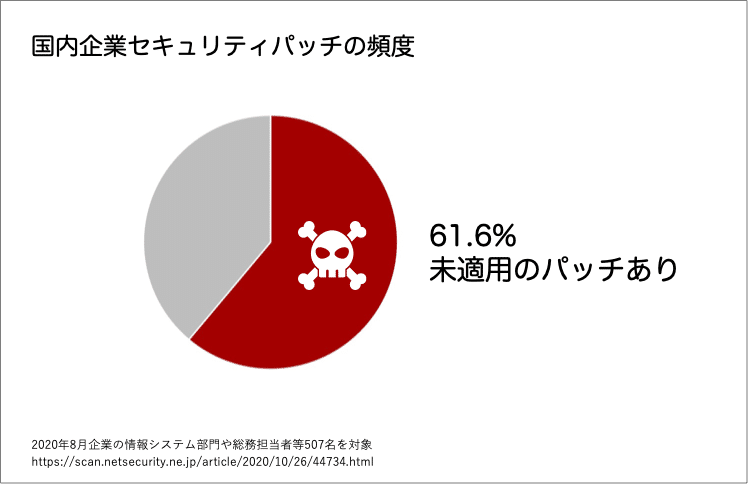

しかし別の調査では異なる結果となっている。

ブロードバンドセキュリティが2020年10月に行った調査では、6割の企業に「パッチ未適用がある」と回答している。

このことからわかるのは、多くの企業では「セキュリティパッチを最新に更新する」というルールがあるにも関わらず「現場ではセキュリティパッチが適用できていないサーバが存在する」ということだ。

経営者の理解が一番重要

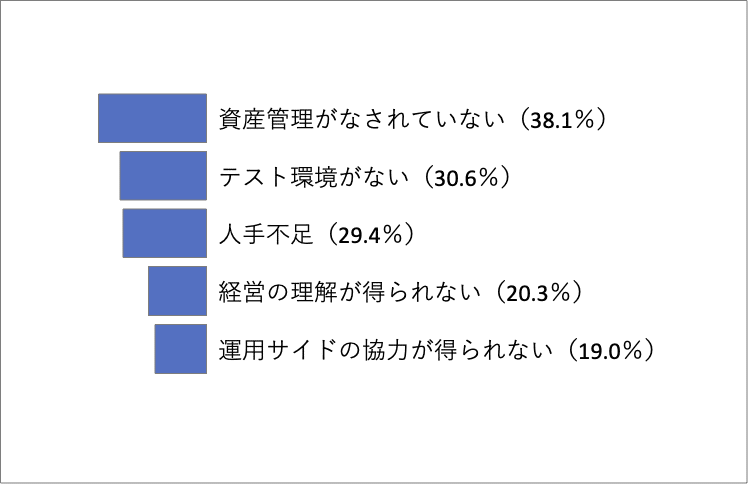

調査では未適用のパッチ有無について確認したところ、61.1%が有ると回答、その理由として「資産管理がなされていない、充分に行われていない(38.1%)」が最も高く、「テスト環境がない(30.6%)」「人手不足(29.4%)」が続いた。また「経営の理解が得られない(20.3%)」「運用サイドの協力が得られない(19.0%)」などの根本的な組織的理解の不在も明らかになった。

https://scan.netsecurity.ne.jp/article/2020/10/26/44734.html

ゼロトラストFTAで自社のセキュリティ対策を行う経営者であれば、

「我社にはセキュリティパッチ運用のルールはあるのか」

という質問ではなく

「我社にはセキュリティパッチ未適用のサーバは存在するのか」

という質問であれば、自社のセキュリティの実情の真実が見えてくるかもしれない。

そしてもし「自社にパッチ未適用あり」という回答があった場合は、その原因については、IT部門の責任ではなく、会社の方針や経営者の方針に原因があることが少なくないということだ。

すでに稼働している業務サーバのセキュリティパッチを最新に更新し続けるのは、地道で報われない作業の部類だ。

経営者によっては「パッチ更新で業務システムに不具合が生じたらIT部門の責任だ」と認識している人もいるかもしれない。

そのような企業であれば、現場担当者はなおさらパッチ更新に対して敷居が高くなるであろう。

そして本当のセキュリティ脆弱性はそのような業務の吹き溜まりに発生する。現場のIT担当者が実施するのに敷居が高い場所で起きる。

一見見栄えの良い導入運用しやすい領域でのセキュリティ対策は進むが、地味で目立たない敷居が高いところの脆弱性は見なかったことにされる。

その対策のために、このゼロトラストFTAは考案された。

まとめ

・脅威情報を定期的に確認する。

・セキュリティパッチがあたっていないサーバはあるか?

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

この記事が気に入ったらサポートをしてみませんか?