第39話 セキュリティ初期設定は3つのレベル分けで〜CIS Controls 04

デフォルトのままでは脆弱性が

今回はCISセキュリティ管理(CIS Controls)の第4章「企業資産とソフトウェアの安全な構成」を考察する。

タイトルは抽象的であるが、この章で具体的にリスクと捉えられているのはデフォルトの初期設定である。

メーカーや販売店から提供される企業の資産やソフトウェアの初期設定は、通常、セキュリティよりも導入のしやすさや使いやすさを重視したものになっています。基本的な制御、開いているサービスやポート、デフォルトのアカウントやパスワード、事前に設定されたドメインネームシステム(DNS)の設定、古い(脆弱な)プロトコル、不要なソフトウェアのプレインストールなどは、デフォルトの状態のままでは悪用される可能性があります。さらに、これらのセキュリティ設定の更新は、企業の資産やソフトウェアのライフサイクルにわたって管理・維持する必要があります。構成更新は、構成管理のワークフロープロセスを通じて追跡し、承認する必要があります。これにより、コンプライアンスのためのレビュー、インシデント対応のための活用、および監査のサポートが可能な記録を維持することができます。

https://www.cisecurity.org/controls/v8/

CISセキュリティ管理 第4章では、まずハードウェアやソフトウェアは払い出しの初期設定時に適切なセキュリティ設定を行い、そして運用の中でそれを維持していくことが大切だと述べている。

また適切なセキュリティ設定がされているかどうかは、脆弱性診断ツールを使用することを推奨している。

*1 CIS Benchmarks

*2 NCP Checklist Repository

*3 OpenSCAP

確かにハッキングやマルウェアなどの技術は年々高度化しており、これらの脆弱性を確認するには、信頼できる診断ツールを使うことが重要である。

問題はどうやってポリシーを作るかだ

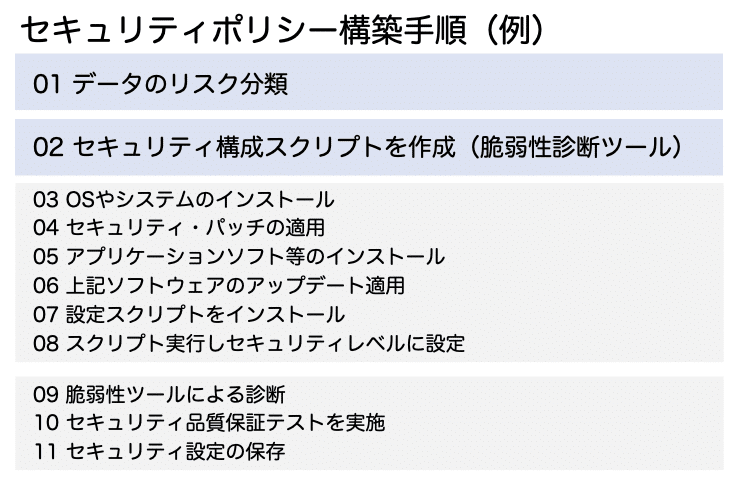

CISセキュリティ管理 第4章では、ハードウェアとソフトウェアのセキュリティポリシーを設定して維持する手順として下記のステップが示されている。

実際これらの作業で課題となるのは、01から02への部分であろう。

業務上のデータを重要度に分けて分類するところまでは良い。ではそれらの分類によって、セキュリティ対策をどこまで実施すれば良いのかという判断はどのようにしたら良いのか。

ゼロトラストFTAは対策のセキュリティレベルを算出できる

ご存知のように、ゼロトラストFTAは次の特徴がある。

1,セキュリティ対策が特定の項目に偏るのではなく、全方位バランス良く策定できる。

2,セキュリティ対策が実現できる安全率を数字として算出することが出来る。

このゼロトラストFTAの解析の観点から、各セキュリティレベルにおけるセキュリティポリシーの策定について説明する。

セキュリティを3つのレベルに

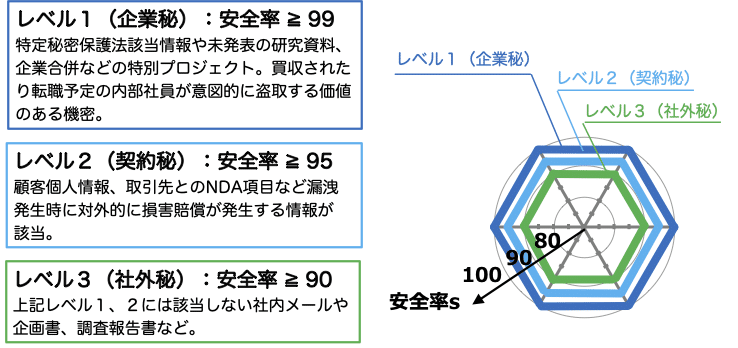

ゼロトラストFTAはデータのセキュリティレベルを3つに分類するが、重要なのはそれぞれのデータに対する安全率が異なる。

その判断のために有用な手段がゼロトラストFTAである。

データが重要になるほど、対策の安全率も上げていくということだ。

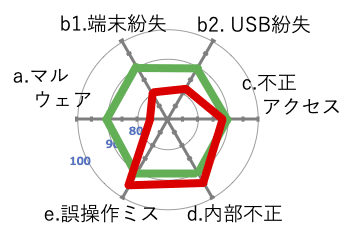

レベル3:社外秘

社外に漏洩すると信用を失うなどの被害はあるが、損害賠償や違約金を求められたり、事業に甚大な被害をもたらすということはないレベルの情報。

このレベル3では安全率90%以上を目標としたい。

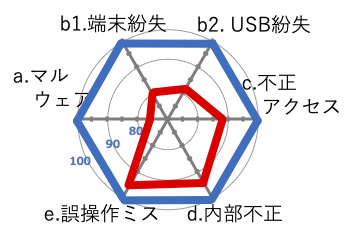

脆弱性チャートでは、

1,マルウェア感染対策

2,端末紛失対策

3,USBメモリ紛失対策

4,不正アクセス対策

などが必要となる。

5,内部不正

6,誤操作ミス

などは、発生確率は高くないので、レベル3では優先度はそれほど高くない。

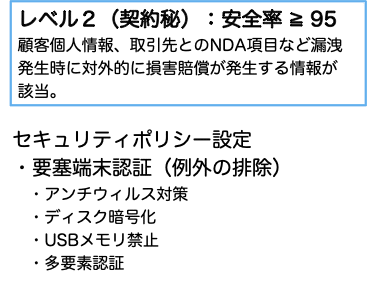

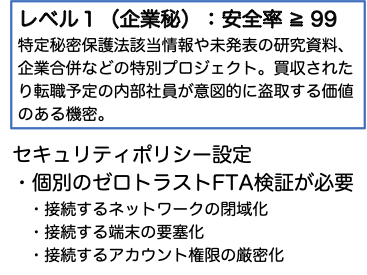

レベル2:契約秘

漏洩によって損害賠償や違約金などが発生する可能性のある機密。

NDAの契約対象の情報や、個人情報保護法など法律で定められた情報などが含まれる。

安全率は95%以上が望ましい。

これらの情報を扱うケースにおいては、

1,マルウェア感染対策

2,端末紛失対策

3,USBメモリ紛失対策

4,不正アクセス対策

は更に一段高いレベルのセキュリティが求められる。

対策そのもののセキュリティ強度というよりは、運用上の抜け漏れの管理が重要となる。

1〜4については要塞化していない端末からのアクセスはシステム的に禁止するような手法が必要だ。

また

5,内部不正

6,御操作ミス

についても、システムでは完全に防止は出来なくても、抑止力となる対策は必要となる。

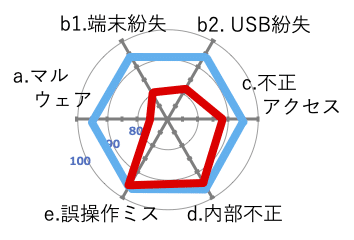

レベル1 企業秘

漏洩すると事業に甚大な損害を与える機密。

安全率は99%以上が望ましい。

これは印刷持ち出しはもちろんのこと、モニター画面をスマホで撮影して持ち出すことも禁止されるべきレベルとなる。

従って、

・接続するネットワークの閉域化

・接続する端末の要塞化

・接続するアカウント権限の厳密化

はもちろんのこと、アクセス操作する端末の場所も、監視カメラなどが設置記録される場所に限られるなどの対策が必要となる。

まとめ

・情報の機密レベルを設定する

・各情報のセキュリティポリシーを設定する

・脆弱性診断ツールにて検証する(定期的に)

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

この記事が気に入ったらサポートをしてみませんか?